Una nueva generaciónde serviciosfinancieros

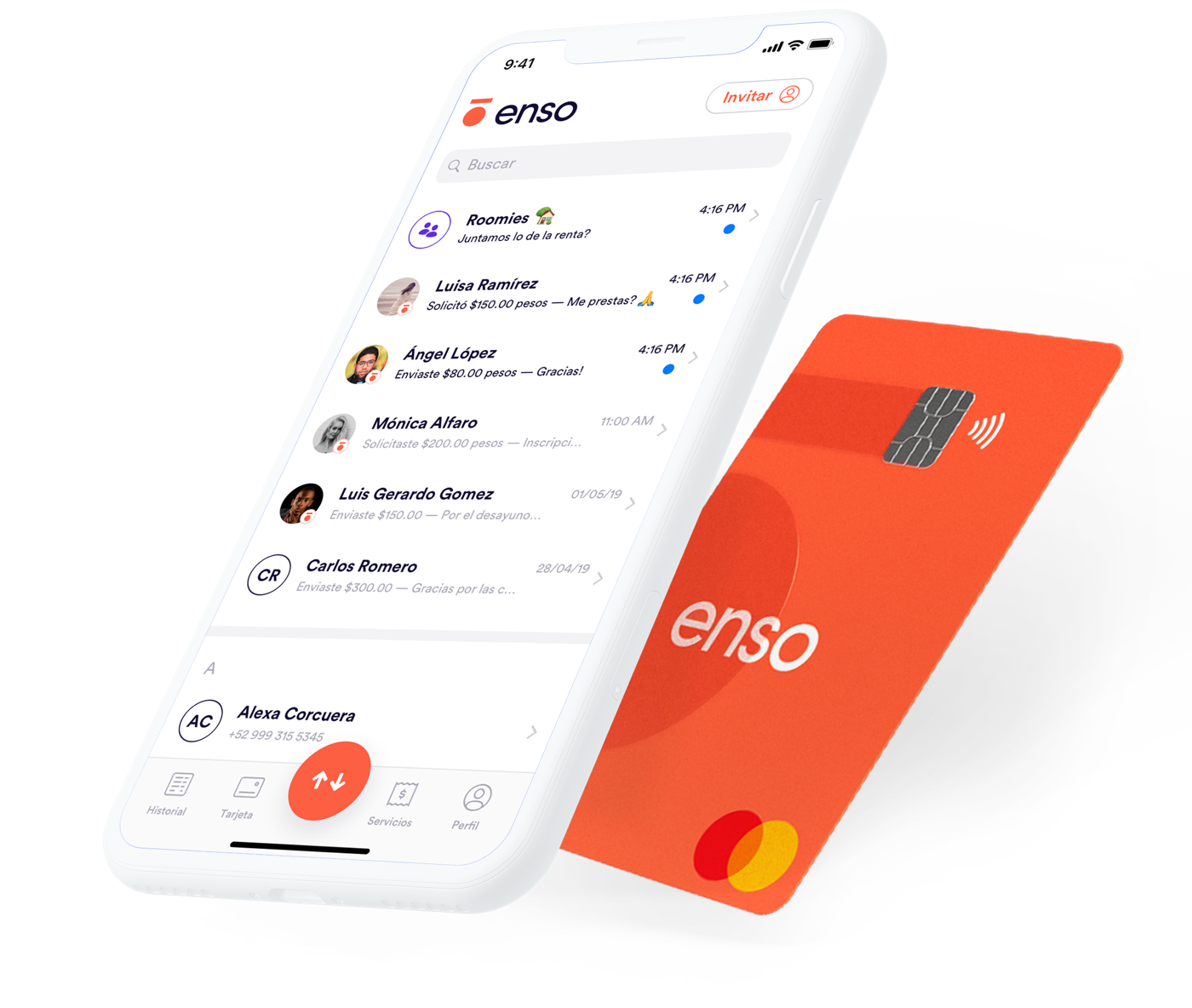

Una tarjeta con una cuenta 100% digital y libre de comisiones

Controla todo desde la app, desde solicitar tu tarjeta hasta revisar tus movimientos.

CONOCE MÁSLa app perfecta para enviar y recibir dinero

Ahora puedes enviar dinero a tus amigos con sólo tener su teléfono. A cualquier hora, al instante y sin comisiones.

DESCUBRE CÓMO

.webp)

Recarga saldo y paga tus servicios fácil, desde la app

Paga tu recibo CFE o Telmex y haz recargas de teléfono sin salir de casa.

VE CÓMOCashtag: Recibe pagos con tarjeta fácil y sin comisiones

Crea tu Cashtag y comienza a recibir pagos de tus clientes sin necesidad de compartir tu número de teléfono o tus datos bancarios.

DESCUBRE CÓMO.webp)

Lo que dicen de nosotros:

Teléfono de contacto de la condusef: (55) 53 400 999

www.gob.mx/condusef

El sitio de CONDUSEF es ajeno a Enso Finve, S.A.P.I de C.V. Institucionalizados de Fondos de Pago Electrónico.

www.gob.mx/condusef

El sitio de CONDUSEF es ajeno a Enso Finve, S.A.P.I de C.V. Institucionalizados de Fondos de Pago Electrónico.

Buró de entidades financieras

Más información